Benjamin Delpy, ricercatore di sicurezza e creatore di Mimikatz, ha affermato di aver trovato un modo per abusare del normale metodo di installazione dei driver di stampa di Windows per ottenere privilegi di SISTEMA locale tramite driver di stampante dannosi.

[arve url=”https://vimeo.com/575450407″ title=”Print Nightmare” play_icon_style=”vimeo” align=”left” loop=”no” muted=”no” /]

Vai sul controller di dominio ed imposta la policy così:

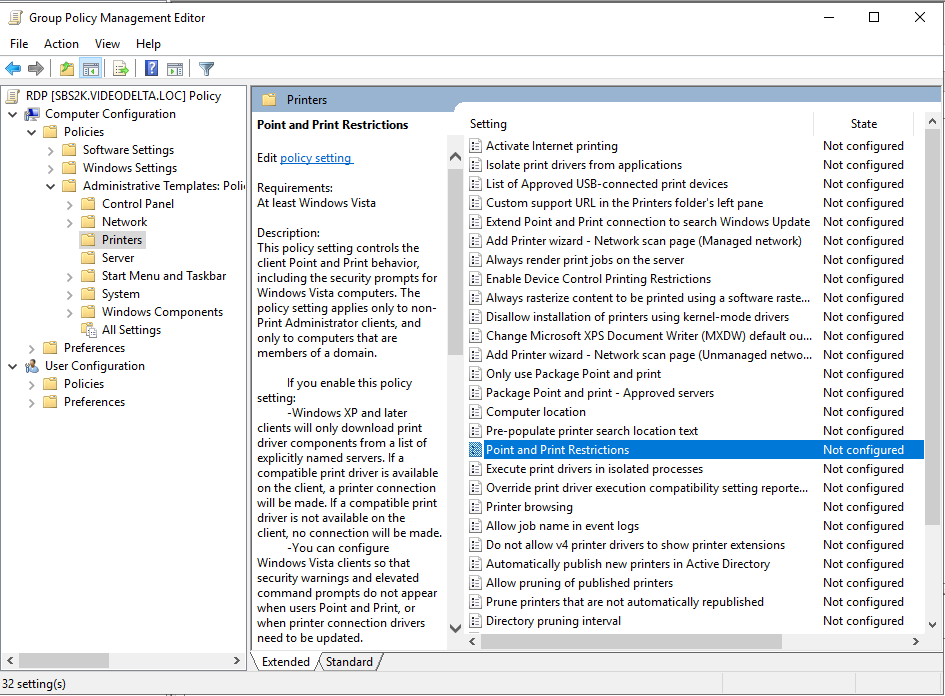

Computer Configuration > Administrative Templates > Printers

Doppio click su Point and Print Restrictions policy.

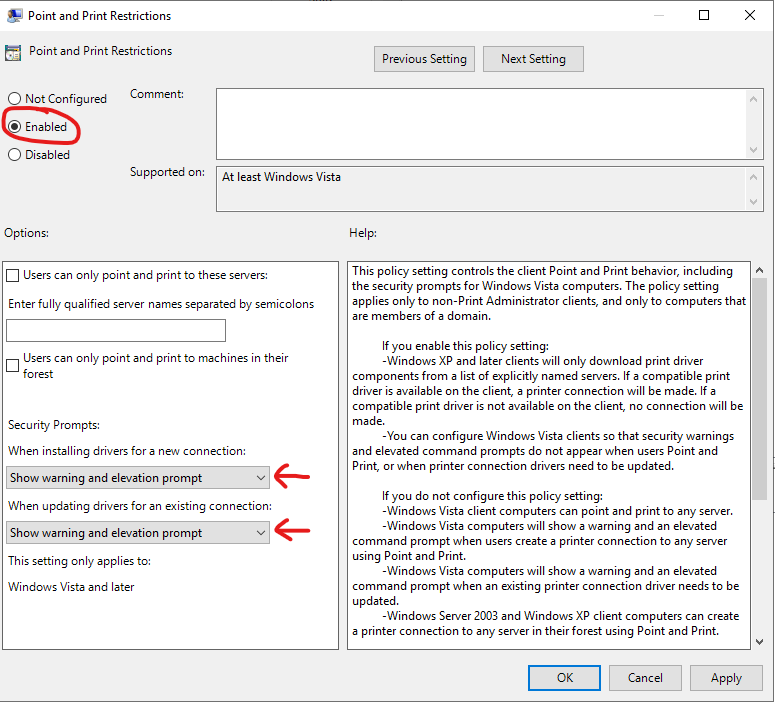

Seleziona Enabled

Sulle Opzioni seleziona Show warning and elevation prompt option per entrambe le checkbox

Clicca su Ok ed attenti la propagazione della GPO

In una nota Microsoft consiglia, se non prettamente necessario per l’operatività aziendale, di bloccare in uscita la porta 139 e 445 per limitare al massimo le possibilità di sfruttare questa vulnerabilità.

Ora bisogna aspettare un fix da parte di Microsoft che speriamo arrivi al più presto.

© Copyright Dottor Marc S.r.l. - P.IVA IT04569090238 - Tutti i diritti riservati - Privacy policy